반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- IAC

- VPC

- docekr

- 보안

- docker

- cloud

- ECS

- security

- devops

- Network

- Container

- git

- zerotrust

- DevSecOps

- kubernetes

- cloiud

- cloud trail

- VPN

- client-vpn

- KISA

- CI/CD

- secretmanager

- 클라우드 보안

- devop

- docker-compose

- fargate

- AWS

- eks

- saa-c03

- CICD

Archives

- Today

- Total

Devsecops로 발전하는 엔지니어

Kail linux를 이용한 보안 툴 실습 -1 본문

반응형

목표

- 업무를 하다보니 자연 스럽게 보안 부분에 대하여 관심을 가지게 되었다. 앞으로 kail linux에 있는 tool들을 이용하여 보안공부를 같이 할 예정이며, 내용들을 정리할 것이다.(Kail linux의 경우 docker를 이용하여 실습 환경 만들 예정)

1. 웹 치약점 진단 및 FUZZ 테스트

- FUZZ(Fuzzing)는 URL, 파라미터, 헤더 등에 다양한 입력값을 자동으로 삽입하여 비정상 동작이나 취약점을 탐지하는 기법입니다.

사용 예시

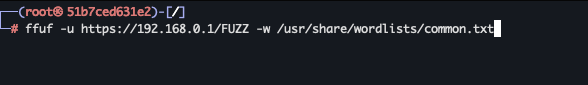

- sudo apt install ffuf -> ffuz설치를 실행한다.

- http://target.site/login?user=FUZZ

-> FUZZ를 통해 존재하지 않는 계정, 디렉터리, 매개변수, 에러 메시지 등을 자동으로 확인할 수 있습니다.

2. 주요 옵션 및 예시 (ffuf)

-u : 요청할 URL (FUZZ 키워드 포함)

-w : 워드리스트 지정

-mc : 상태 코드 매칭 (-mc 200,301) -fs : 응답 크기 필터

-fw : 단어 수 필터

-fr : 특정 문자열 필터링 (-fr "Error")

-o : 출력 형식 (json, html, csv 등)

3. 실습 예시(헤더 FFUZ)

- ffuf -u https://target.site -H "X-Forwarded-For: FUZZ" -w ips.txt

4. 응답 필터링 기법

FUZZ 결과가 너무 많을 때는 다음 기준으로 결과를 정제합니다.

조건 메트릭 필터

| 상태 코드 | -mc 200,301 | -sc 404,403 제외 |

| 응답 크기(Byte) | -fs 1000 | -fs 512 |

| 단어 수 | -fw 40 | -fw 20-60 |

| 문자열 포함 | -fr "Error" | |

| 응답 시간 | -ft <1000 |

5. 결과 출력

ffuf는 결과를 다양한 형식으로 저장할 수 있습니다.

형식 설명

| json | 구조적 분석에 적합 |

| html | 리포트용 시각화 |

| csv | 엑셀 정리 용이 |

| ejson | 확장형 JSON |

| md | 마크다운 리포트 작성용 |

다음 장에서는 hyra관련 내용을 정리할 예정이다.

반응형

'보안' 카테고리의 다른 글

| 🔐 제로트러스트 성숙도 모델 2.0 요약 및 적용 전략 -3 (4) | 2025.06.15 |

|---|---|

| 🔐 제로트러스트 성숙도 모델 2.0 요약 및 적용 전략 -2 (3) | 2025.06.05 |

| 제로트러스트란 무엇인가? (4) | 2025.06.04 |