반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- docekr

- devops

- cloud trail

- 클라우드 보안

- cloiud

- git

- CICD

- eks

- client-vpn

- docker-compose

- Container

- security

- cloud

- IAC

- CI/CD

- KISA

- kubernetes

- ECS

- VPC

- devop

- zerotrust

- fargate

- saa-c03

- AWS

- VPN

- docker

- secretmanager

- DevSecOps

- Network

- 보안

Archives

- Today

- Total

Devsecops로 발전하는 엔지니어

🔐 제로트러스트 성숙도 모델 2.0 요약 및 적용 전략 -3 본문

반응형

1️⃣ 제로트러스트 성숙도 모델의 의미와 역할

제로트러스트 성숙도 모델은 조직이 **“신뢰하지 말고 항상 검증하라(never trust, always verify)”**는 보안 철학에 따라 보안 체계를 얼마나 성숙하게 갖추고 있는지 평가하는 도구입니다.

- 조직의 현재 보안 수준을 파악 해야한다.

- 필요한 기술적/조직적/절차적 변화를 제시하여야 한다.

- 장기적인 보안 전략 수립과 개선의 기준이 되어야한다.

✅ 목적: 제로트러스트 보안 전략을 조직 맞춤형으로 단계적 도입·운영하고, 성과를 측정하며 지속적으로 최적화하기 위한 프레임워크

2️⃣ 제로트러스트 도입 절차 & 성숙도 모델 활용 방안

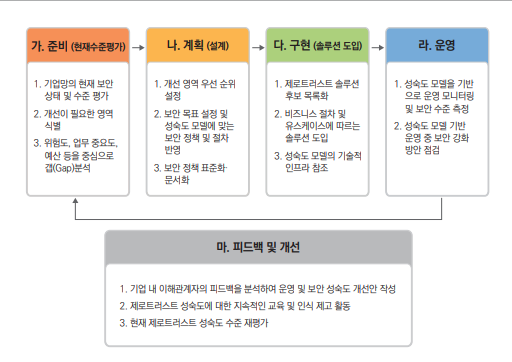

제로트러스트 아키텍처 도입 절차는 아래와 같은 5단계로 구성되며, 각 단계에서 성숙도 모델을 기준으로 개선 방향을 수립할 수 있습니다.

📌 단계별 적용 방안

| 1. 준비 | 현재 보안 상태 평가 및 갭 분석 | 제로트러스트 기준으로 조직 보안 수준 진단, 위험도/업무중요도/예산 고려해 우선순위 설정 |

| 2. 계획 | 전략 및 정책 수립 | 도입 대상 업무 프로세스를 선정하고, 보안 정책/절차를 표준화하여 문서화 |

| 3. 구현 | 솔루션 도입 및 기술 적용 | 유스케이스 기반 솔루션 선택 및 운영 측면(시각화, 자동화 등) 포함 고려 |

| 4. 운영 | 실무에 반영하여 운영 | 실제 업무환경에 적용, 이상 징후 분석 및 모니터링 체계 구축 |

| 5. 피드백 | 지속적 개선 | 성숙도 재평가, 사용자 교육, 피드백 반영 후 재설계/최적화 |

3️⃣ 제로트러스트 아키텍처 핵심 요소

제로트러스트는 무조건적인 신뢰 없이 모든 접근을 검증하는 보안 모델입니다. 이 모델을 기업망에 적용하기 위해 고려해야 할 핵심 요소는 다음과 같습니다.

📌 주요 보호 자산 및 요소

- 사용자(Identity) : 식별된 사용자

- 디바이스(Device) : 사용자가 사용하는 장비

- 네트워크(Network) : 데이트의 흐름 경로

- 애플리케이션, 워크로드 : 서비스 실행 단위

- 데이터 : 궁극적 보호대상 (중요 정보/시스템)

🔄 교차 기능 (Cross-functional Capabilities)

제로트러스트 아키텍처는 다음과 같은 2가지 교차 기능을 기반으로 구축되어야 합니다.

- 보안성 강화(Securtiy Enforcement) : 접근 조건의 정교화, 이상 행위의 탐지

- 신뢰도 평가(Trust Evaluation) : 실시간 사용자/디바이스/상황에 따른 동적 검증

4️⃣ 제로트러스트 성숙도 모델 2.0 구조

📊 성숙도 수준: 총 4단계

수준 설명

| Level 1 - Traditional (기초) | 기존 보안 방식 유지 (경계 중심 모델) |

| Level 2 - Initial (초기) | 제로트러스트 원칙을 부분 적용한 상태 |

| Level 3 - Advanced (중급) | 표준화된 제로트러스트 정책 및 기술 적용, 자동화 시작 |

| Level 4 - Optimal (최적화) | 동적 대응, AI 기반 분석, 완전한 제로트러스트 환경 구축 |

✅ 적용 시 고려사항

- 기업 규모, 산업군, 보안 규제, 리소스 조건에 따라 모델 구성 및 구현 방법은 조정 가능하다.

- 모든 기업이 동일한 모델을 그대로 따를 필요는 없으며, 자체 여건과 위협 환경을 고려한 맞춤 적용이 중요하다.

🧩 결론 및 전략적 시사점

- 제로트러스트 아키텍처는 단기간에 구축 할 수 있는 모델이 아니며, 지속적인 도입-검토-개선의 반복 과정이다.

- 성숙도 모델은 이러한 장기적인 전환 여정을 정량적으로 측정하고 구체적인 가이드를 제공하는 나침반 역활을 한다.

- 조직은 현재 위치를 인지하고, 체계적인 전략과 기술 도입을 통해 단계적으로 보안 수준을 고도화해 나가야 한다.

반응형

'보안' 카테고리의 다른 글

| Kail linux를 이용한 보안 툴 실습 -1 (0) | 2025.10.21 |

|---|---|

| 🔐 제로트러스트 성숙도 모델 2.0 요약 및 적용 전략 -2 (3) | 2025.06.05 |

| 제로트러스트란 무엇인가? (4) | 2025.06.04 |