반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- IAC

- devops

- VPN

- fargate

- cloiud

- AWS

- CICD

- 클라우드 보안

- docekr

- 보안

- devop

- git

- secretmanager

- docker

- cloud

- kubernetes

- security

- KISA

- Container

- eks

- client-vpn

- DevSecOps

- ECS

- saa-c03

- VPC

- Network

- cloud trail

- zerotrust

- CI/CD

- docker-compose

Archives

- Today

- Total

Devsecops로 발전하는 엔지니어

🔐 AWS Client VPN 을 이용한 온프레미스 연결 본문

반응형

🌐Client VPN이란?

AWS Client VPN은 온프레미스 네트워크 또는 외부 사용자가 AWS 리소스에 안전하게 접근할 수 있도록 돕는 완전관리형 VPN 서비스입니다. OpenVPN 기반으로 작동하며, 자체적으로 VPN 서버를 구축하지 않고도 보안성, 확장성, 편의성을 갖춘 VPN 환경을 구성할 수 있습니다.

🧰 주요 기능

기능 설명

| 보안 연결 | OpenVPN 클라이언트를 통해 TLS 기반 보안 연결 제공 |

| 관리형 서비스 | 타사 VPN 솔루션 관리 필요 없음 |

| 고가용성/탄력성 | 연결 사용자 수에 따라 자동 확장 |

| 인증 방식 | AD 인증, SAML, 인증서 기반 등 다양한 클라이언트 인증 지원 |

| 세분화된 접근 제어 | 네트워크 기반 접근 제어(AD 그룹, 보안 그룹 등) 설정 가능 |

| 전이중 연결 | 단일 터널로 AWS와 온프레미스 자원 모두 접근 가능 |

| 연결 로그 | 클라이언트 연결 시도에 대한 상세 로그 확인 가능 |

| AWS 통합 | Directory Service, VPC 등과 완벽하게 통합 가능 |

🧱 구성 요소

구성요소 설명

| VPN Endpoint | Client VPN 세션을 관리하는 리소스 |

| 대상 네트워크 | 연결 대상 서브넷 (같은 VPC 내 여러 서브넷 가능) |

| 라우팅 | 특정 네트워크로 트래픽을 보내기 위한 경로 지정 |

| 권한 규칙 | 접근 가능한 사용자 그룹을 AD, SAML, 인증서로 제한 |

| Client | VPN에 접속하는 사용자 (OpenVPN 앱 사용) |

| Client CIDR | 클라이언트에게 부여할 IP 주소 범위 (변경 불가) |

| VPN 인터페이스 | 연결된 서브넷에서 자동으로 생성되는 ENI |

| Connection Log | 연결 이벤트 로깅 가능 (CloudWatch 연동 등) |

🌐 네트워킹 및 대역폭 정보

- 사용자당 최소 10bps 대역폭 보장

- CIDR 범위는 VPC 로컬 CIDR 또는 라우팅 테이블에 명시된 네트워크 포함

- /22 ~ /12 사이 CIDR 가능 (IPv4만 지원)

- NAT는 지원하나, PAT(포트 주소 변환)은 미지원 되며, 클라이언트의 오리지널 포트는 유지됨

🌉 서브넷 및 VPC 구성 조건

- 연결된 서브넷은 동일한 VPC 내에 있어야 함

- 하나의 AZ당 하나의 서브넷만 연결 가능 (여러 AZ는 가능)

- 전용 테넌시 VPC에서는 사용 불가

🔄 작동 방식

- 관리자(운영자) 역할 -> Client VPN Endpoint 생성, 대상 네트워크(VPC Subnet) 연결, 라우팅 구성 및 권한 규칙 설정, 인증방식 구성(SAML, AD, 인증서)

- 사용자(클라이언트) 역할 -> OpenVPN 기반 클라이언트 앱 설치, 제공 받은 구성파일(.ovpn)로 vpn접속, 연결된 subnet에 위치한 aws 리소스 접근 가능

🔐 인증 방식

인증 방식 설명

| Active Directory | AWS Directory Service와 연동 |

| SAML 2.0 | IDP(Single Sign-On) 인증 기반 |

| 상호 인증(Mutual Auth) | 클라이언트/서버 인증서 기반 |

권한 및 보안

- 보안 그룹: 엔드포인트에 보안 그룹 지정 가능 (서브넷 연결 시 VPC 기본 보안 그룹 적용됨)

- 네트워크 권한 규칙: 특정 네트워크에 접근 가능한 AD 그룹/SAML 그룹을 지정하여 세밀하게 제어

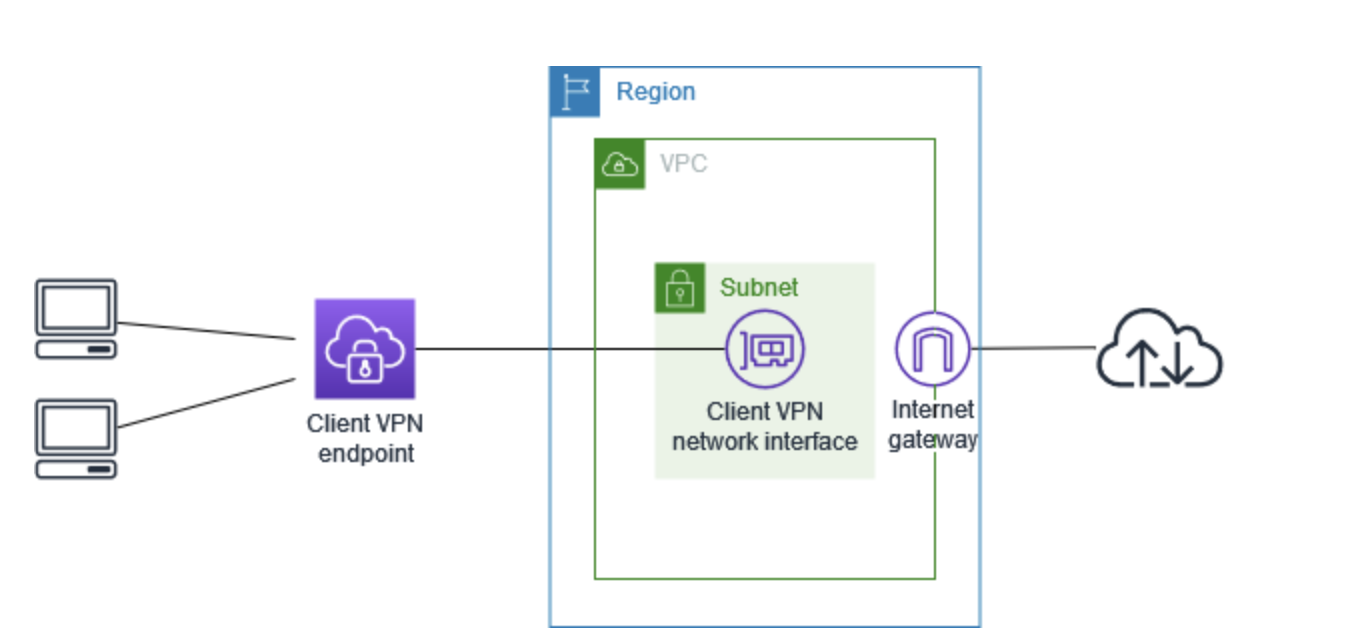

구성도

마무리

AWS Client VPN은 다음과 같은 니즈에 완벽하게 부합합니다:

- 자체 VPN 서버 없이 관리형으로 구성하고 싶은 경우

- AD/SAML 기반 인증으로 사용자 접근 제어가 필요한 경우

- 클라이언트가 전세계 어디서든 안전하게 AWS 리소스에 접근해야 할 경우

반응형

'cloud' 카테고리의 다른 글

| AWS Secrets Manager – 2부: 보안 설계, IAM 정책, 리전 복제 전략 (0) | 2025.06.26 |

|---|---|

| AWS Secrets Manager – 1부: 기본 개념과 주요 기능 (2) | 2025.06.25 |

| 🔐 AWS Transit Gateway를 활용한 Site-to-Site VPN 연결 개요 (0) | 2025.06.16 |

| 🔐 클라우드 보안의 첫걸음: AWS Site-to-Site VPN 쉽게 이해하기 (3) | 2025.06.15 |

| Aws site-to-stie 도입 전 내용 정리 (1) | 2025.06.12 |