반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- cloud trail

- kubernetes

- IAC

- fargate

- 보안

- AWS

- DevSecOps

- eks

- security

- git

- VPN

- Network

- devop

- cloiud

- 클라우드 보안

- secretmanager

- docekr

- CICD

- client-vpn

- VPC

- ECS

- CI/CD

- devops

- zerotrust

- docker

- cloud

- Container

- docker-compose

- saa-c03

- KISA

Archives

- Today

- Total

Devsecops로 발전하는 엔지니어

Aws -자격증 시험 준비를 위한 기초 재정리(2) -> IAM 1장 본문

반응형

Aws Console 을 이용하여 여러가지 서비스들을 사용 할 수 있다.(IAM, DNS Service, CDN, WAF, ECS, EC2, EKS, Database.. etc)

그 중 IAM에 대하여 정리를 해보려고 한다.

IAM(Identiy Access Managemnet) - > Global Service이다.

-Aws 가입시 Root 계정이 생성 되는데 해당 계정이 기본 계정으로 생성이 된다.

(Root 계정은 생성할때만 사용 하고 그 이후 사용 및 공유를 금지한다.!!)

-Root 계정 대신 User를 생성 하여 사용하는 것을 원칙으로 한다. 그룹에는 사용자만 할당 가능하며, 한명의 user가 다수의 Group에 속할 수 있다.

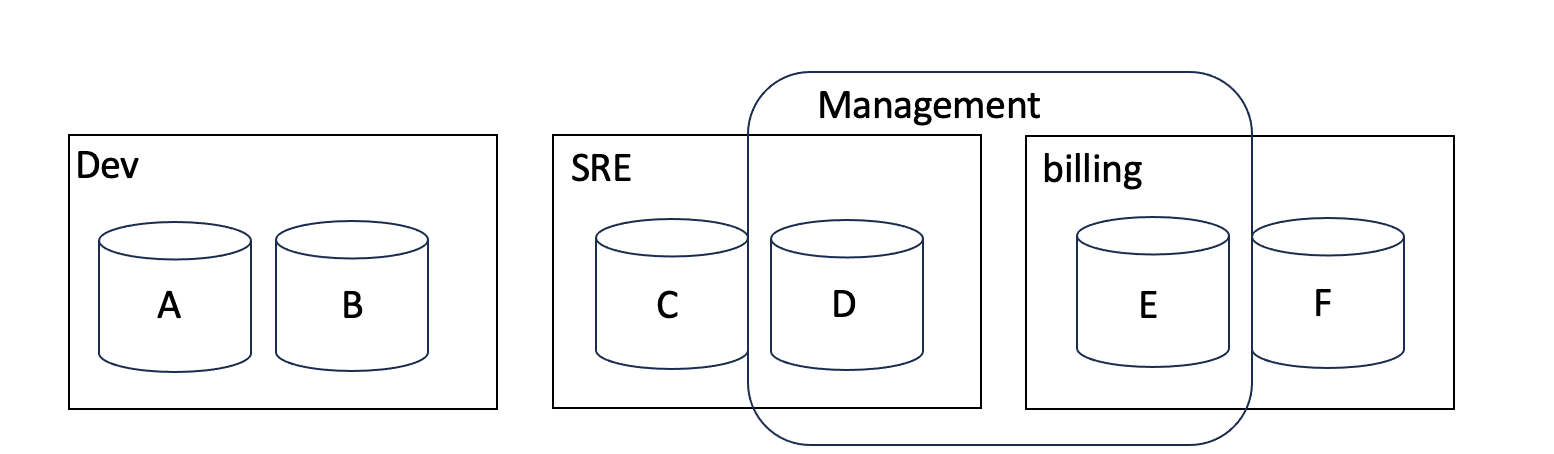

예시 그림을 보면, A/B는 Dev그룹으로 속해 있고, C/D는 SRE 그룹으로, E/F Billing그룹으로 속하여 있으며, D/E는 가각의 SRE, Billing그룹에 속하면서 동시에 Management그룹에 속하여 있는 것을 확인 할 수 있다.

IAM Permission

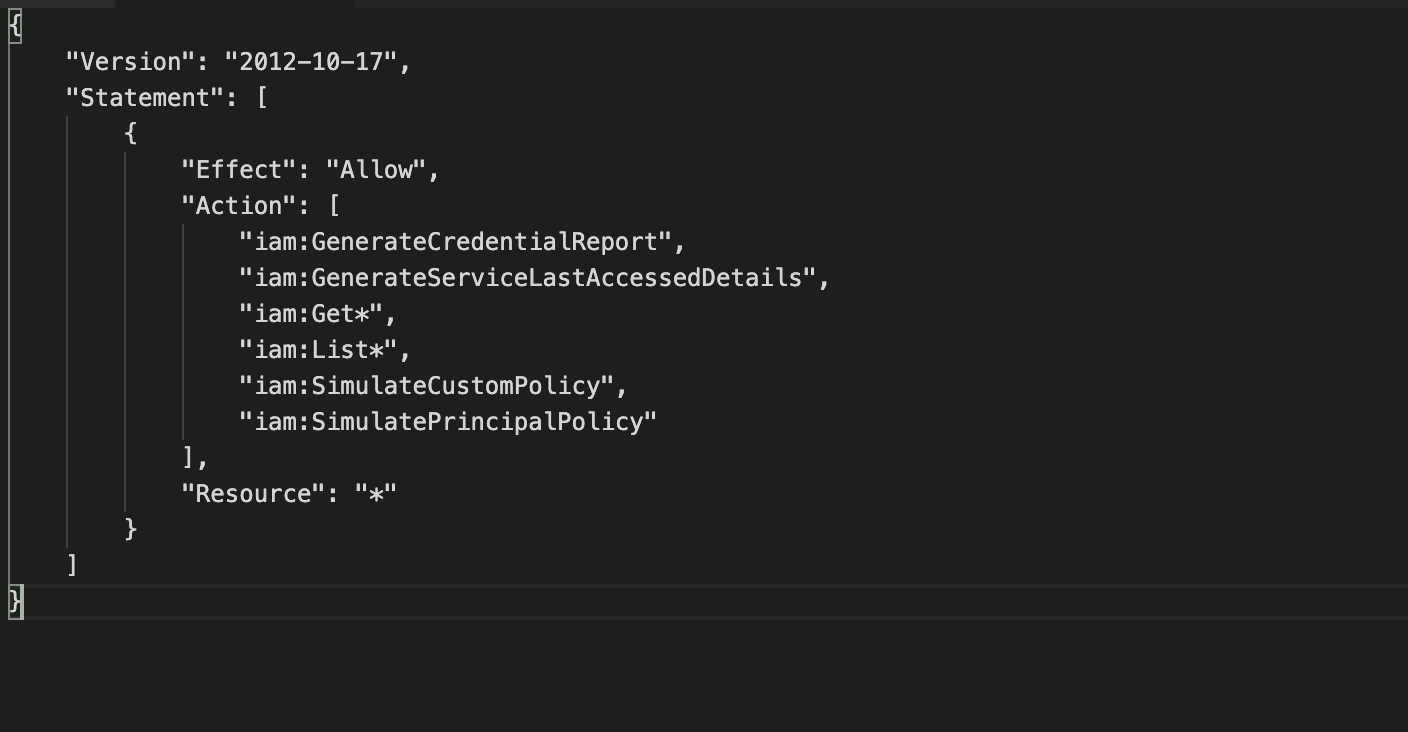

- 사용자 또는 그룹은 정책, IAM정책이라고 불리는 JSON문서 지정이 가능하다.

- AWS 는 최소권한의 원칙을 적용한다. 사용자가 꼭 필요로하는 것 이외의 권한은 부여 하지 않는다.

IAM 정책 구조 -> 정책구조와 정책명명법에 대해서는 조금더 이해도가 높아야 한다.

정책 구조 요소 -> version숫자를 포함(보토 2012-10-17)/ ID: 선택 사항 / statements : 한가지 이상

Statements 구성요소

- sid : statement ID로 문장의 식별자 이며 선택 사항

- Effect : statement 특정 API에 대한 allow/Deny 설정

- Principal : 특정 정책이 적용될 사용자/계정/역활로 구성

- Action : effect에 기반한 허용 및 거부가 되는 API 호출 목록

- Resource : 정책이 적용될 리소스의 목록

- Condition : statement가 언제 적용될지 결정(선택사항)

반응형

'cloud' 카테고리의 다른 글

| Aws 자격증 취득 위한 스터디 (0) | 2025.03.19 |

|---|---|

| Aws -자격증 시험 준비를 위한 기초 재정리(2) -> IAM 2장 (0) | 2023.11.13 |

| Aws -자격증 시험 준비를 위한 기초 재정리 (2) | 2023.10.24 |

| Aws FarGate 구성 모범 사례 (0) | 2023.06.21 |

| Aws vpc (2) SG , NACL (0) | 2022.05.16 |